پچ پنل آنلود Medicom 24Port

اتصال نقاط انتهایی کابل شبکه با تجهیزات

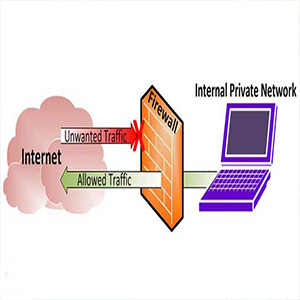

نمایش این محصولفایروال سیستمی است که شبکه و یا کامپیوتر شخصی شما را در مقابل نفوذ مهاجمین، دسترسیهای غیرمجاز، ترافیکهای مخرب و حملات هکرها محافظت کند. نحوه عملکرد فایروالها به اینگونه است که بستهها را بین شبکهها رد و بدل و مسیریابی (Route) میکنند. فایروال هم ترافیک ورودی به شبکه و هم ترافیک خروجی از آن را کنترل و مدیریت کرده و با توجه به قوانینی که در آنها تعریف میشود به شخص یا کاربر خاصی اجازه ورود و دسترسی به یک سیستم خاص را میدهد. مثلا شما میتوانید برای فایروال خود که از یک شبکه بانکی محافظت میکند با استفاده از قوانینی که در آن تعریف میکنید بخواهید که به کاربر X در ساعت Y اجازه دسترسی به کامپیوتر Z را که درون شبکه داخلی شما قرار دارد را بدهد.

مطالعه “هک چیست؟ چرا و چگونه انجام می شود؟” در آشنایی بیشتر شما با انواع حملات هکرها مفید است.

قوانینی که در یک فایروال قرار دارد بر اساس نیازهای امنیتی یک سازمان و شرکت تعیین میشود. ترافیکی میتواند اجازه ورود و خروج را داشته باشد که منطبق بر سیاستهای امنیتی فایروال باشد و بقیه ترافیک غیر مجاز است.

پس کار فایروال چیست؟ اگر فایروال بر اساس قوانینی که در آن تعیین شده تشخیص دهد که ترافیکی که از آن عبور می کند برای شبکه مضر است، بلافاصله آن را بلوکه میکند و از ورود آن به شبکه جلوگیری میکند.

تفاوت inbound و outbound در فایروال چیست؟ به ترافیک ورودی به فایروال، ترافیک inbound گفته میشود و برای آن باید inbound rule تنظیم شود. به ترافیک خروجی از فایروال، ترافیک outbound گفته میشود و برای آن باید outbound rule تنظیم شود. این قوانین در access control list – لیست فایروال تعریف میشوند.

گفتیم فایروال ها، از عبور ترافیک ورودی و خروجی غیر مجاز در شبکه جلوگیری میکنند. اما ممکن است بخواهید بر اساس سیاستهای کاری خود اجازه عبور ترافیک غیرمجاز از فایروال را بدهید. برای این کار باید پورت خاصی را باز کنید.

پورت همان درگاهی است که برای اتصال دستگاهها به هم استفاده میشود. هر پورت توسط اپلیکیشن خاصی به کار میرود پس اگر بخواهید اجازه استفاده از اپلیکیشن خاصی را به فایروال بدهید، باید پورت فایروال را باز کنید تا بتوانید ترافیک مورد نظرتان که غیرمجاز است را از فایروال عبور دهید. تنظیمات لازم برای باز کردن پورت فایروال در قسمت inbound rule و outbound rule انجام میشود.

فایروال یا دیواره آتش همیشه در قسمت Junction Point شبکه یعنی قسمتی که شبکه داخلی به شبکه های دیگر متصل میشود یا با اینترنت ارتباط برقرار میکند قرار میگیرد که به آن Edge شبکه نیز گفته میشود و از شبکه داخلی در برابر نفوذ مهاجمان و ابزارهای مخرب حفاظت میکند.

فایروال، نرم افزار یا سخت افزاری است که در قسمت دروازه (Gateway) قرار گرفته و منابع درون شبکه را از دسترسی غیر مجاز خارجی محافظت میکند. فایروال مانند مانع یا حصاری بین یک شبکه قابل اطمینان و دیگر شبکههای غیرقابل اطمینان قرار میگیرد و از طریق یک مدل کنترلی، دسترسی به منابع شبکهای را کنترل میکند. این بدان معناست که تنها ترافیکی میتواند اجازه ورود و خروج را داشته باشد که منطبق بر سیاستهای امنیتی فایروال باشد و بقیه ترافیک غیر مجاز است.

قبل از اینکه فایروال در اواخر دهه ۱۹۸۰ ایجاد شود، تنها فرم واقعی امنیت شبکه بوسیله (Access Control Lists (ACLs که روی روترها مقیم بودند ارائه میشد. ACL، تصمیم میگرفت کدام آدرس های IP اجازه دسترسی به شبکه را دارند و کدامها ندارند.

رشد اینترنت و در نتیجه آن، افزایش ارتباطات شبکهای بدین معنی بود که این نوع فیلترینگ دیگر به اندازه کافی برای جلوگیری از ترافیک بد، کارا نیست. Digital Equipment Corporation یا DEC، اولین شرکتی بود که سیستمی مبتنی بر فیلترینگ بسته (Packet Filtering) را به عنوان فایروال معرفی کرد. این سیستمِ تقریبا ابتدایی، اولین نسل از چیزی بود که ما اکنون از آن به عنوان یک ویژگی امنیتی تکنیکی و پیچیده نام میبریم. بعدها Bill Cheswick و Steve Bellovin در AT&T Bell Labs مطالعه درباره فیلترینگ بسته را ادامه داده و یک مدل کاربردی برای آن ایجاد کردند.

تکنولوژی Application layer Firewall اولین بار در سال ۱۹۹۹ پدیدار شد که فایروال را برای بررسی و فیلتر کردن بسته ها در هر لایهی از مدل OSI توانمند میکرد. مزیت اصلی فیلترینگ لایه کاربردی، توانایی در بلاک کردن محتوای خاص، مانند وب سایت های مشخص و مضر (Malware) است. کاربرد دیگر آن تشخیص این است که آیا برنامهها و پروتکلهای مشخص مانند HTTP ،FTP و DNS مورد سو استفاده قرار گرفتهاند یا خیر.

امروزه تکنولوژی فایروال در ابزارهای مختلفی قرار گرفته است. بیشتر روترهایی که دادهها را بین شبکهها عبور میدهند دارای خصوصیات فایروال هستند. بیشتر سیستم عامل های کامپیوترهای خانگی نیز، فایروال هایی مبتنی بر نرم افزار دارند. همچنین فایروال های مبتنی بر سخت افزار عملیات اضافی مانند مسیریابی پایه ای در شبکههای داخلی که از آنها محافظت میکنند را فراهم میکنند. شرکتهای تولید کننده بهترین فایروال سخت افزاری و دستگاههای امنیتی عبارتند از:

Cisco, Mikrotik Juniper, Symantec, Kerio, Barracuda, BlueCoat, Infoblo …

انواع فایروال عبارت است از فایروال نرم افزاری و فایروال سخت افزاری اما فایروال ایدهآل، ترکیبی از این دو است. این نوع فایروال معمولا چند یا همه موارد بالا را در کنار دیگر محصولات امنیتی فراهم میکند و میتواند امنیت بالاتری برای شبکه شما به ارمغان بیاورد ولی باید این نکته را در نظر داشت که بهکارگیری این نوع نیاز به فرد متخصص و نیز هزینههای بیشتری دارد.

فایروال های شبکه و فایروال های مبتنی بر هاست (که به صورت فایروال های شخصی یا personal firewall هم شناخته میشوند) هم دستهبندی دیگری از فایروال ها است. فایروال شبکه در زیرساخت های ابری و فایروال مجازی استفاده میشوند و فایروال هاست روی کامپیوتر و سرور نصب میشود.

روشهایی که فایروال با آنها ترافیک را مدیریت میکند را در ادامه معرفی و بررسی میکنیم سپس به انواع فایروال میپردازیم.

۱- Packet Filtering

فیلترینگ فایروال همانطور که از نامش پیداست فیلترینگ را بر اساس بستههای شبکه، ارزیابی بستهها بر اساس آدرسهای مقصد و مبدأ و برنامههای مختلف انجام میدهد. این نوع فیلترینگ فایروال، دیتای موجود در بسته را ارزیابی نمیکند و فقط بر اساس آدرسِ قرار گرفته در بسته اجازه یا عدم اجازه ورود و یا خروج به شبکه را به این بسته خواهد داد از این رو این فایروالها بسیار شبیه به ACL هاست. مثلا اگر میخواهید شبکه شما به وبسایتهای بیرون از شبکه دسترسی داشته باشند باید پورت ۸۰ را روی فایروال باز بگذارید در غیر این صورت کاربران نمیتوانند به هیچ وبسایتی به طور معمول دسترسی داشته باشند.

فایروال های مبتنی بر فیلترینگ بسته، بستههایی را که بین کامپیوترهای درون اینترنت جابجا میشوند را بررسی میکنند. زمانی که بسته از Packet Filter Firewall عبور میکند، آدرس مبدا و مقصد، پروتکل و شماره پورت مقصد آن بر اساس مجموعه قوانین فایروال بررسی میشود. بستههایی که اجازه عبور در شبکه را ندارند Drop میشوند یعنی به مقصدشان هدایت نمیشوند.

برای مثال اگر فایروال برای بلاک کردن دسترسی Telnet پیکربندی شود، بستههایی با مقصد پورت شماره ۲۳ مربوط به TCP را Drop خواهد کرد (۲۳ شماره پورتی است که سرویس Telnet دارد). اساساً Packet Filter Firewall در سه لایه اول مدل OSI یعنی لایههای فیزیکی، پیوند داده و شبکه کار میکند؛ البته از لایه انتقال نیز برای احراز شماره پورتهای مبدا و مقصد نیز استفاده میشود. زمانی که حمله به سرورهای وب گسترش یافت، نیاز به فایروال هایی که بتوانند سرورها و برنامههای روی آنها را محافظت کنند بیشتر حس شد.

انواع فایروال بر اساس فیلترینگ بسته عبارتند از:

در نوع No Stateful Packet یا بدون حالت، فیلترینگ بر اساس آدرس مشخص شده در بسته انجام میشود اما در حالت Stateful Packet علاوه بر ارزیابی آدرس، تمامی دیگر اطلاعات بسته در بانک اطلاعاتی فایروال ذخیره شده و بستههای بعدی با همین مشخصات را نیز بر اساس قانون در نظر گرفته شده برای قبلیها رفتار میکند.

۲- Circuit level Gateway

فایروالهای Circuit level Gateway بهعنوان یک میانجی در ارتباط TCP قرار میگیرند و تا زمانی که ارتباط یا Session به صورت امن و کامل برقرار نشود اجازه دسترسی و اتصال Session به سیستم مقصد را نمیدهند. در این نوع از ارتباطها شما قابلیت بررسی معتبر بودن Session را دارید و چون این نوع از فایروالها دسترسی به تمامی دادههای بسته ندارد و فقط قسمتهایی از آن را بررسی میکنند و بعد اجازه یا عدم اجازه را صادر میکنند، سرعت خوبی دارند.

۳- فایروال بازرسی قانونی – stateful inspection

فایروال stateful inspection، فایروال فیلتر دینامیک بسته – dynamic packet-filtering هم گفته میشود. فایروال stateful inspection جدولی دارد که از آن برای برقراری ارتباط استفاده میکند. چگونه؟ اطلاعات هدر بسته جدید را با اطلاعات این جدول مقایسه میکند و بر اساس پروتکل و پورت و State تصمیم میگیرد این ارتباط انجام شود یا نه. این تصمیم هم بر اساس قوانین درج شده در فایروال و هم اطلاعات جدول گرفته میشود. حالا این جدولی چه محتوایی دارد؟

فایروال stateful inspection تمام فعالیتها را از زمان باز شدن اتصال تا بسته شدن آن مانیتور میکند. اطلاعات دادههای مسیریابی شده و استفاده شده در شبکه در جدول فایروال stateful inspection ذخیره میشود بدین ترتیب مسیر بسته در شبکه فراموش نمیشود و بازرسی داده بر اساس این اطلاعات انجام میشود. اما چون این فرآیند با پیچیدگی همراه است، میتواند شما را در برابر حملات DoS آسیبپذیر کند.

۴- Application Filtering یا پروکسی

پروکسی فایروال معمولا به عنوان سیستم میانی بین سیستم شما و اینترنت قرار میگیرد و درخواستهای شما را دریافت و به جای اینکه شما مستقیم به اینترنت دسترسی داشته باشید خود دیتای مورد درخواست شما را ارسال و جواب را از سرویسدهنده گرفته و پس از بررسی و صحت دادهها به سمت شما ارسال میکند و اگر کسی قبلا این دادهها را درخواست کرده باشد به جایی اینکه دوباره به سرویسدهنده مراجعه کند میتواند با قابلیت نگهداری از درخواستهای قبلی از دیتای ذخیره شده در حافظه خود به شما پاسخ دهد. به این ترتیب سرعت پاسخگویی شبکه شما را افزایش میدهد. همانطور که از نامش پیداست در لایه ۷ مدل OSI یعنی لایه Application فعالیت میکند و شبکه شما را از شبکه بیرونی ایزوله میکند.

پروکسی سرور علاوه بر قابلیت content caching و میتواند با جلوگیری از اتصال مستقیم از خارج از شبکه، امنیت بالایی فراهم کند. این امر روی کارایی تاثیر زیادی دارد.

۵- Next-generation firewall – NGFW

فایروال نسلی بعدی ترکیبی از packet filtering و stateful inspection است و برای بلاک کردن حملات مدرن و بدافزارهای پیشرفته و حملات لایه هفتم به کار میرود.

۶- فایروال مجازی

فایروال مجازی در ابر خصوصی مانند VMware ESXi و Microsoft Hyper-V و KVM و در ابر عمومی مانند AWS و Azure و Google و Oracle پیاده سازی میشود. کاربرد آن مانیتور کردن و تامین امنیت ترافیک روی شبکههای مجازی و فیزیکی است. فایروال مجازی یکی از اجزای مهم در شبکه های نرم افزار محور – SDN هستند.

فایروال های نرم افزاری در حقیقت نرم افزار هایی هستند که روی سیستم عامل ها نصب شده و ترافیک ورودی و خروجی به شبکه یا سیستم عامل را کنترل میکنند. این گونه فایروال ها، بیشتر استفادههای خانگی و شرکتها و سازمانهای کوچک و متوسط را به خود اختصاص دادهاند . فایروال های نرم افزاری، سیستمها را از خطرات رایج مانند دسترسیهای غیر مجاز که در اینترنت وجود دارند، حفاظت میکنند.

اکثر این گونه فایروال ها این قابلیت را در اختیار کاربران قرار میدهند که بتوانند برای به اشتراک گذاشتن منابع خود از جمله پرینتر و پوشهها، در قوانین فایروال، تغییرات دلخواه خود را اعمال کرده و بتوانند از امکاناتی که مد نظر دارند استفاده و بهره کافی ببرند. برخی اوقات فایروال های نرم افزاری ابزارهای جانبی را در اختیار ما قرار میدهند که با آنها میتوانید تنظیمات محرمانگی و فیلترینگ خاصی را برای خود یا کاربران دیگر اعمال کنید.

تنوع فایروال های نرم افزاری بسیار زیاد است اما همیشه در نظر داشته باشید که بهترین فایروال نرم افزاری، فایروالی است که ضمن اینکه در پس زمینه یا Background سیستم شما فعالیت کند از کمترین منابع سیستمی استفاده کند و بار سیستم را زیاد نکند. فایروال های نرم افزاری ترافیک و لود کاری بیشتری در شبکه ایجاد میکنند اما به نسبت فایروال های سخت افزاری از هزینه قابل قبولتری برخوردارند.

فایروال های نرم افزاری در دو نوع شبکه و شخصی ارائه میشوند:

فایروال های شخصی صرفاً روی سیستم عامل نصب میشوند و میتوانند از یک کامپیوتر متصل به اینترنت محافظت کنند. فایروال شخصی تمام انتقالها به / از کامپیوتر را مانیتور میکند. تصور کنید شما ۱۵۰ کامپیوتر در شبکه خود دارید و بخواهید از یک محصول فایروال تک محصولی استفاده کنید: ۱۵۰ بار نصب روی کل شبکه میتواند بسیار طاقتفرسا و مشکل باشد.

فایروال شخصی برای کسانی که مدت زمان زیادی از طریق DSL یا مودم کابلی به اینترنت وصلند بسیار مهم است زیرا این اتصال از یک آی پی استاتیک استفاده میکند و در نتیجه مستعد حملات هکرها است. فایروال های شخصی در پس زمینه دستگاه و در لایه لینک از مدل OSI کار میکنند و با کنترل اتصالات اینترنت و فیلترینگ ترافیک ورودی و خروجی و هشدار به کاربر در زمینه اقدامات هکری، از سیستم شما در برابر کدهای کامپیوتری مخرب محافظت میکنند.

مطالعه محتوای “امنیت سایبری چیست و چطور می توان آن را تامین کرد؟” در زمینه امنیت سایبری توصیه میشود.

دیوار اتش در ویندوز چه کاری انجام میدهد و فایروال ویندوز چیست؟ بیشتر PC ها و Mac ها دارای فایروال تعبیه شده هستند که کامپیوتر شما را از حملات سایبری حفظ میکنند اما شما میتوانید از فایروال های شخصی برای افزودن لایه به این حفاظت استفاده کنید. این فایروال ها را میتوانید دانلود یا خریداری کنید. ۵ فایروال شخصی برتر سال ۲۰۲۰ عبارتند از:

فایروال های نرم افزاری تحت شبکه میتوانند یک شبکه را تحت کنترل خود گرفته و از آن محافظت کنند. فایروال شبکه امنیت تمام شبکه را تامین میکند در نتیجه میتواند مبتنی بر نرم افزار یا مبتنی بر سخت افزار باشد.

فایروال های سخت افزاری معمولا به صورت زیرساختهایی هستند که توسط شرکتهای تولید کننده بر روی بوردهای سخت افزاری، نصب و راهاندازی شدهاند و معمولا در قالب یک روتر در شبکه فعالیت میکنند. روتر نیز میتواند در یک شبکه به عنوان فایروال سخت افزاری فعالیت کند.

فایروال سخت افزاری میتواند به صورت پیشفرض و بدون انجام هرگونه تنظیمات اولیه، در حد مطلوبی از ورود دادهها و ترافیک ناخواسته به شبکه محافظت کرده و اطلاعات ما را ایمن نگه دارد. این گونه فایروال ها، معمولاً در قالب فیلترینگ بسته یا Packet Filtering فعالیت میکنند و Header های مربوط به مبدا و مقصد (Source & Destination) بستهها را به دقت بررسی کرده و در صورتی که محتویات بسته با قوانینی که در فایروال تنظیم شده مغایرت داشته باشد بلافاصله از ورود آن به شبکه جلوگیری کرده و آن را بلوکه میکند. بسته اطلاعاتی در صورتی که مغایرتی با قوانین موجود در فایرول نداشته باشد به مقصد مورد نظر هدایت خواهد شد.

راحتی کار با فایروال های سخت افزاری این است که کاربران معمولی هم به راحتی میتوانند آن را در شبکه قرار داده و از تنظیمات پیشفرض انجام شده در آن استفاده کنند. تنها بعضی از تنظیمات پیشرفته امنیتی در این گونه فایروال ها هستند که نیاز به داشتن دانش تخصصی فراوان برای انجام دادنشان دارند. اما این را در نظر داشته باشید که فایروال های سخت افزاری باید توسط کارشنان متخصص امنیت، آزمایش شده تا از کارکرد آنها اطمینان حاصل شود. فایروال های سخت افزاری بار ترافیکی و لود کاری کمتری برای شبکه ایجاد میکنند و طبیعتا سرعت و کارایی بهتری در شبکه دارند اما از نظر هزینه، بیشتر از فایروال های نرم افزاری هزینه دارند.

فایروال اندروید دیتایی که کاربر به اشتراک میگذارد را کنترل میکند تا دسترسی غیرمجار به آنها مقدور نباشد. اندروید سیستم عامل محبوبی است که در اسمارت فون ها و تلبت ها استفاده میشود پس هدف مناسبی برای حملات هکرهاست در نتیجه فایروال اندروید بخش مهمی از امنیت دستگاه اندرویدی و بخشی از COMODO Mobile Security – CMS است. CMS دارای قابلیت مانیتورینگ ترافیک است که استفاده از دیتا را مانیتور و کنترل میکند. در زمینه تامین امنیت موبایل، مطالعه مطلب “جلوگیری از هک شدن گوشی موبایل و اکانت های شبکه های اجتماعی” مفید است.

فایوال اندروید وظایف زیر را انجام میدهد:

برخی از بهترین فایروال های اندرویدی عبارتند از:

نظرات